Comment protéger vos données avec Zero Trust Data Access (ZTDA)

Avec l’augmentation du télétravail, le stockage dans le cloud, l’infrastructure hébergée dans le cloud ou hybride, la défense périmétrique et la concentration de la sécurité sur la prévention des malwares sont insuffisantes contre les attaques malveillantes d’aujourd’hui. Une fois qu’un adversaire s’est retrouvé derrière votre pare-feu par une attaque de spear-phishing ou par un “exploit” VPN, il peut installer un ransomware sur vos serveurs ou il exfiltre des données confidentielles et personnelles de votre entreprise et de votre clientèle. Concentrer la sécurité sur la prévention des menaces n’est pas fiable à 100% car il y a toujours quelqu’un qui trouvera un nouvel exploit ou une faille dans vos défenses. Aujourd’hui, cette approche centrée sur la menace est rapidement remplacée par un paradigme basé sur la confiance et en fait la confiance zéro : le Zero Trust.

Qu’est-ce que Zero Trust

Le Zero Trust est une approche qui authentifie et vérifie toujours toutes les transactions avec un modèle «ne jamais faire confiance, toujours vérifier ». Dans ce modèle, personne n’est digne de confiance, même les personnes qui se trouvent derrière le pare-feu sur votre réseau.

Le Zero Trust repose sur 3 piliers : il est centré sur la confiance, basé sur les transactions et est dynamique.

Zero Trust est centré sur la confiance

Traditionnellement, les défenses se concentrent sur la sécurisation du périmètre contre les menaces. Cela dépend de l’utilisation de pare-feu, de logiciels antivirus et de la mise à jour et maintenance des VPN et des systèmes d’exploitation. Le problème est que les organisations disposent désormais de données qui se trouvent en dehors de ce périmètre sur les plates-formes hébergées dans le cloud de tiers, et que les adversaires trouvent constamment des “exploits” sur le VPN et le système d’exploitation et incitent les utilisateurs à partager leurs informations de connexion afin de passer le pare-feu. Le Zero Trust, par opposition à l’octroi ou à la restriction de l’accès au réseau, se concentre sur l’octroi ou la restriction de l’accès aux données. C’est une approche centrée sur la confiance par rapport à une approche centrée sur les menaces.

Zero Trust est basé sur les transactions

Une fois autorisées, les défenses traditionnelles permettent alors essentiellement d’accéder au réseau et ne sont pas liées par des contraintes de temps. Zero Trust, en revanche, vérifie chaque utilisateur, chaque appareil et chaque application pour chaque transaction. Encore une fois, ce n’est pas parce que vous êtes sur le réseau derrière le pare-feu que vous n’êtes pas un adversaire. Au lieu de cela, la confiance zéro est centrée sur les transactions.

Zero Trust est dynamique et granulaire

Aujourd’hui, nos défenses sont assez larges et statiques. De grands groupes de personnes ont essentiellement les mêmes droits et accès qui restent essentiellement inchangés. Le Zero Trust, en revanche, utilise des politiques granulaires basées sur l’identité de l’utilisateur, l’appareil qu’il utilise et le contenu auquel il accède, qui changent et s’adaptent transaction par transaction. Le Zero Trust n’est pas statique – il est dynamique et granulaire – même au niveau de l’utilisateur, du fichier et de l’appareil.

Comment Zero Trust est-il appliqué

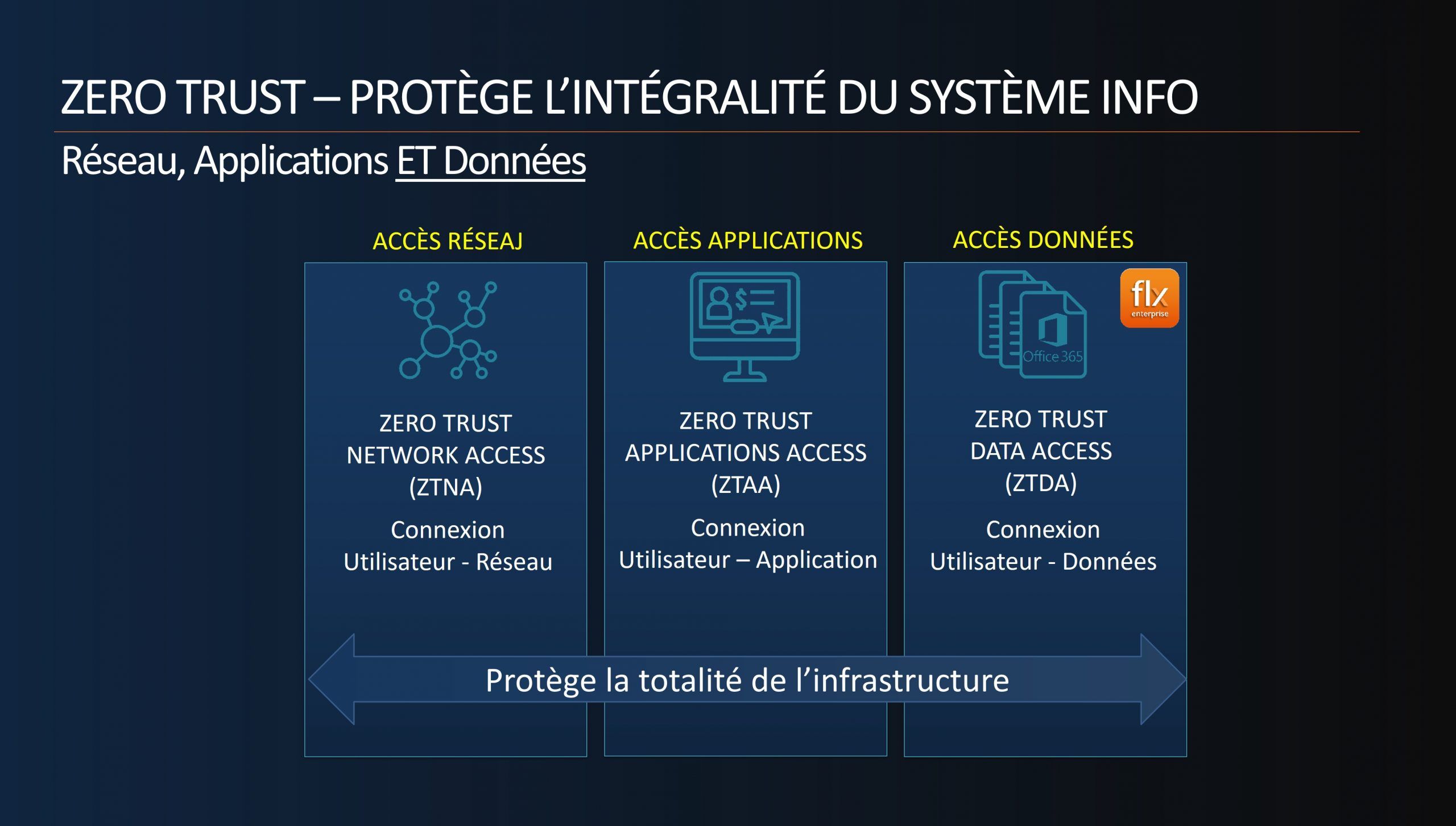

Ok – si vous avez lu jusqu’ici, vous avez une bonne idée Générale de ce qu’est le Zero Trust et pourquoi vous en avez besoin. Mais comment appliquez-vous cela à votre organisation? Afin de protéger toute l’infrastructure informatique hybride de votre organisation, aucune confiance ne doit être appliquée à l’accès au réseau, à l’accès aux applications et à l’accès aux données. Vous devrez déployer une solution Zero Trust Network Access (ZTNA – Accès Réseau Zero Trust), une solution Zero Trust Application Access (ZTAA – Accès Applications Zero Trust) et une solution Zero Trust Data Access (ZTDA – Accès Données Zero Trust).

Qu’est-ce que le l’Accès Réseau Zero Trust ou Zero Trust Network Access (ZTNA)

Les produits Zero Trust Network Access ou ZTNA sécurisent la connexion utilisateur-réseau. C’est une évolution du périmètre défini par logiciel (Software Defined Perimeter – SDP) qui refuse l’accès par défaut et ouvre les accès de manière incrémentielle. Le ZTNA offre une sécurité basée sur l’utilisateur, et non sur l’adresse IP, quels que soient l’emplacement et l’appareil. Tous les accès sont contextuels, faisant d’Internet le nouveau réseau d’entreprise.

Qu’est-ce que l’Accès Applications Zero Trust ou Zero Trust Application Access (ZTAA)

Le Zero Trust Application Access est essentiellement une micro-segmentation de ZTNA où des micro-tunnels cryptés de bout en bout créent une connexion sécurisée entre un utilisateur et une application. Avec ZTAA, tous les utilisateurs ne sont pas fiables et l’accès aux applications n’est autorisé que par l’intermédiaire d’un courtier (comme le caissier dans une banque) après vérification et autorisation.

Qu’est-ce que l’Accès Données Zero Trust ou Zero Trust Data Access (ZTDA)

Zero Trust Data Access est essentiellement une micro-segmentation de ZTAA où des micro-tunnels cryptés de bout en bout créent une connexion sécurisée entre un utilisateur et ses données. La sécurité est axée sur l’octroi et la restriction de l’accès aux données. Toutes les tentatives d’accès aux données ne sont pas approuvées et l’accès n’est autorisé que via un courtier après vérification et autorisation de chaque utilisateur et de chaque accès.

Protéger toute l’organisation

Le joyau de toute organisation est ses données. Il peut s’agir de données sur ses clients comme des noms et des mots de passe, des données sur sa propriété intellectuelle ou des données relatives aux opérations. Ces données sont la véritable valeur pour la plupart des organisations. Il va donc de soi que la cible principale d’un attaquant malveillant est soit d’exfiltrer ces données, soit de refuser à une organisation l’accès à ses propres données. La mise en œuvre d’une plate-forme Zero Trust Network Access et / ou d’une plate-forme Zero Trust Application Access est un bon début, mais ne suffit pas. Zero Trust Data Access remplit la pièce manquante pour protéger l’actif le plus précieux de l’organisation – ses données.

Plateforme d’Accès aux Données Zero Trust (ZTDA) FileFlex Enterprise

FileFlex Enterprise est une plate-forme Zero Trust Data Access (ZTDA) pour l’accès à distance et le partage du stockage sur site, cloud et SharePoint. Il fournit un accès et un partage sécurisés des données informatiques hybrides. FileFlex augmente la sécurité traditionnelle basée sur le périmètre en authentifiant et en vérifiant toujours toutes les transactions tout le temps avec un modèle «ne jamais faire confiance, toujours vérifier» où l’accès aux données est sécurisé et contrôlé via une plate-forme de confiance zéro. FileFlex Enterprise fait abstraction de l’infrastructure des informations partagées, offrant un accès aux données sécurisé aussi granulaire qu’un seul fichier et protégeant contre tout accès non autorisé à l’infrastructure de l’organisation.

Les processus sécurisés d’accès aux données Zero Trust (ZTDA) de FileFlex Enterprise

L’architecture de FileFlex utilise un ensemble de processus Zero Trust sécurisés pour protéger la façon dont il accède, sécurise et transmet les données. Il s’agit notamment des processus d’authentification des utilisateurs, de transmission sécurisée des données, d’accès aux données, de protection des informations d’identification, d’utilisation de jetons anonymes, de gestion des demandes et de gestion des autorisations.

Exemples de processus d’accès aux données FileFlex Zero Trust

Par exemple, étant donné que les utilisateurs sont authentifiés, FileFlex Enterprise permet aux organisations de contrôler les fichiers partagés. Le partage peut être révoqué à tout moment sur une base de contact individuel, d’utilisateur ou fichier par fichier. Le double cryptage garantit que les données transmises sont chiffrées de l’expéditeur au destinataire et ne sont évidemment jamais disponibles au repos (at rest) ou au niveau du serveur. Ni les utilisateurs ni le serveur FileFlex Enterprise ne peuvent accéder à l’infrastructure de stockage car, comme un caissier de banque, un agent de connexion (connector) répond à chaque demande. Pour protéger les informations d’identification des utilisateurs et des appareils, FileFlex Enterprise utilise à la place un échange de jetons sécurisés anonymes. Lorsque le canal de données sécurisé est établi, il ne peut être établi qu’en sortie depuis l’agent du connecteur, puis uniquement vers le serveur FileFlex Enterprise dont le connecteur connaît l’adresse. FileFlex Enterprise est intégré à Active Directory (AD) et Lightweight Directory Access Protocol

LDAP et prend en charge l’authentification universelle à deux facteurs (U2F), l’authentification unique (SSO), l’authentification des appareils, les politiques de mot de passe appliquées et les politiques d’expiration de session. Même les administrateurs ne peuvent pas utiliser FileFlex pour accéder à des informations restreintes au-delà de ce que leurs propres niveaux d’autorisation permettent.

Exemples de contrôle granulaire d’accès aux données FileFlex Zero Trust

FileFlex Enterprise étend sa sécurité Zero Trust avec un ensemble d’outils de gestion qui leur confère un contrôle ultime sur la sécurité des informations dans l’organisation via la console de gestion FileFlex Enterprise Server. La boîte à outils (ToolKit) comprend un contrôle solide sur l’accès et le partage de fichiers avec la possibilité de surveiller et d’appliquer des contrôles et des politiques de sécurité.

Par exemple, le panneau de contrôle fonctionne avec des outils existants tels que l’authentification unique (SSO), U2F, Active Directory et LDAP. Il est utilisé pour spécifier et appliquer des politiques de chiffrement qui peuvent être personnalisées au cas par cas. Il peut personnaliser les niveaux de sécurité pour les utilisateurs, utilisateur par utilisateur. Il inclut la journalisation des activités et inclut des outils pour permettre l’export ou l’intégration avec des outils tiers de Gestion des Incidents et utilise la solution antivirus existante de l’organisation. Le panneau d’administration peut également être utilisé pour interdire le partage de certains fichiers, dossiers ou appareils sur une base organisationnelle, groupe ou utilisateur par utilisateur. Il s’agit d’un mécanisme de contrôle informatique ultime qui permet l’accès à distance aux données médicale (Protected Health information – PHI) et données d’identification personnelles (Personally Identifiable Information PII) et sensibles, mais garantit qu’elles restent à leur emplacement source et que les copies ne sont partagées avec personne.

Résumé – Comment protéger vos données avec un accès aux données Zero Trust

FileFlex Enterprise est la première solution d’accès aux données Zero Trust (ZTDA) au monde. Parce que la plate-forme a été conçue dès le départ pour être conforme au Zero Trust, elle applique une sécurité Zero Trust à toutes les fonctionnalités, présentes et futures. Elle fournit un accès unifié Zero Trust à tous les stockages de l’infrastructure hybride, qu’elle soit sur site, dans le cloud ou dans SharePoint – aucun VPN requis. C’est l’outil parfait pour les organisations qui font passer leur paradigme de cybersécurité de l’approche périmétrique traditionnelle au m